该笔记是当时考《华为1+x网络系统建设与运维 中级》写的,现在共享出来希望可以帮到你们

PS: 这只是个人笔记,可能有一些错误的地方,可以联系反馈

基本配置

基础命令

1

| undo terminal monitor # 关闭日志(烦人的提示信息)

|

…

第2章-网络交换技术

端口绑定MAC地址

- 先进入需要绑定的端口,在该端口

开启端口安全功能

- 再将计算机的MAC地址绑定到对应接口中(注意MAC地址4个为一组)

1

2

3

4

5

| # 开启端口安全,并绑定数据

[SW1-GigabitEthernet0/0/1]port-security enable

[SW1-GigabitEthernet0/0/1]port-security mac-address sticky

[SW1-GigabitEthernet0/0/1]port-security mac-address sticky 5489-98AE-1DC7 vla

n 1

|

1

2

3

4

5

6

7

8

9

10

11

12

13

| # 查看与端口对应的MAC地址(配置完才看得到)

[Huawei]display mac-address

MAC address table of slot 0:

-------------------------------------------------------------------------------

MAC Address VLAN/ PEVLAN CEVLAN Port Type LSP/LSR-ID

VSI/SI MAC-Tunnel

-------------------------------------------------------------------------------

5489-9811-5d56 1 - - GE0/0/3 sticky -

5489-98ae-1dc7 1 - - GE0/0/1 sticky -

5489-9829-4d88 1 - - GE0/0/2 sticky -

-------------------------------------------------------------------------------

Total matching items on slot 0 displayed = 3

|

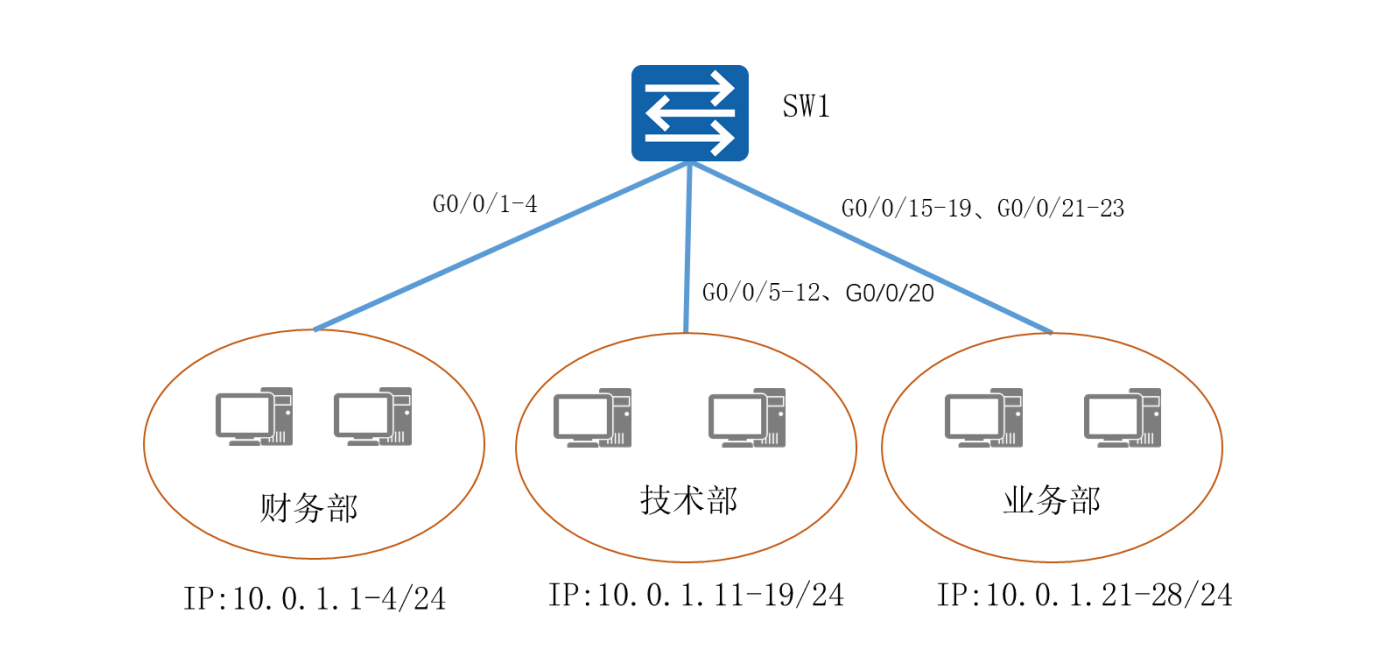

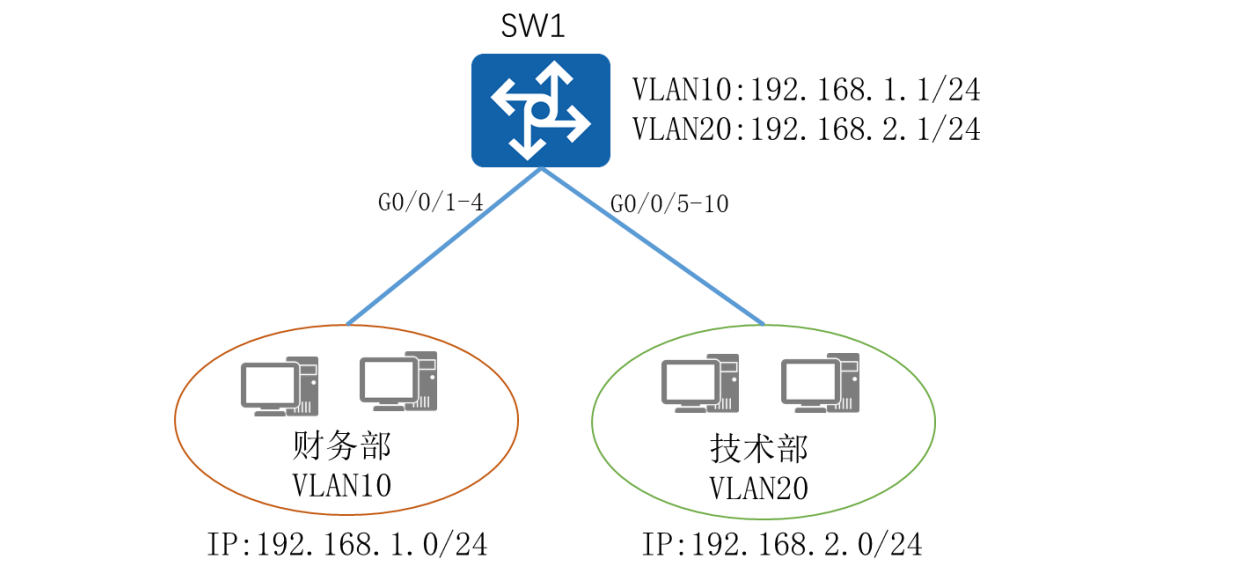

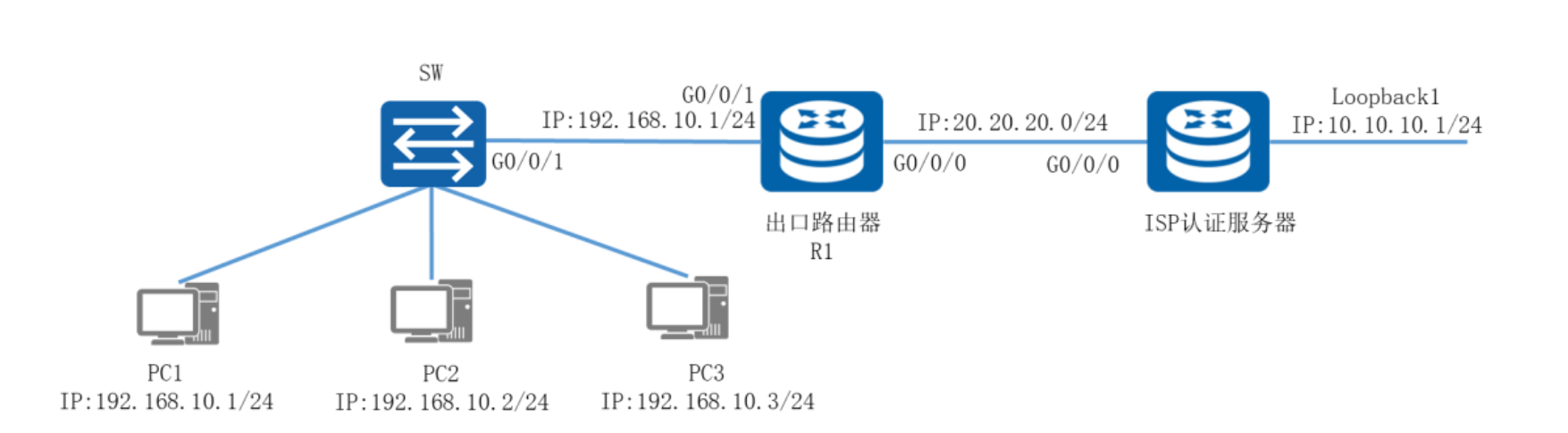

配置VLAN

- 先创建vlan

- 再将端口转换成access口

- 再将端口划分到指定vlan,可以使用

port-group group-member 端口 to 端口一次性指定多个端口

1

2

3

4

5

6

7

| # 创建vlan

vlan vlan号

# 将端口划分到对应vlan

int 端口

port link-type access

port default vlan vlan号

|

1

2

3

4

5

6

7

8

9

10

11

| vlan 10

vlan 20

vlan 30

quit

port-group group-member g0/0/1 to g0/0/4

port link-type access

port default vlan 10

exit

...

|

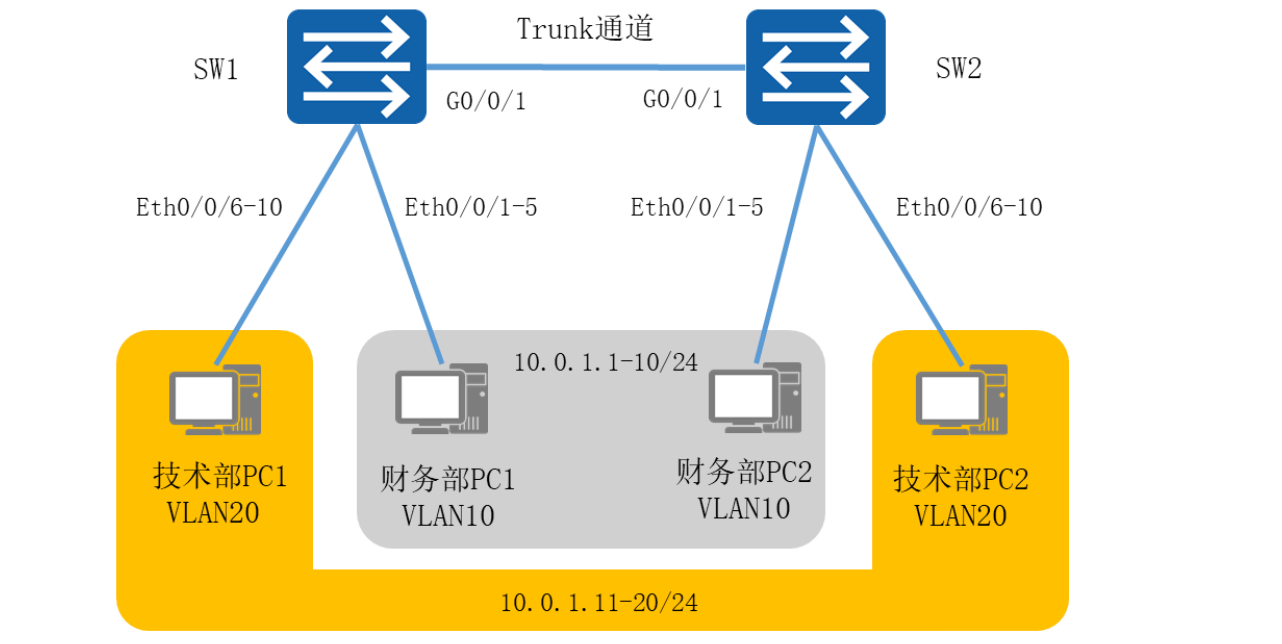

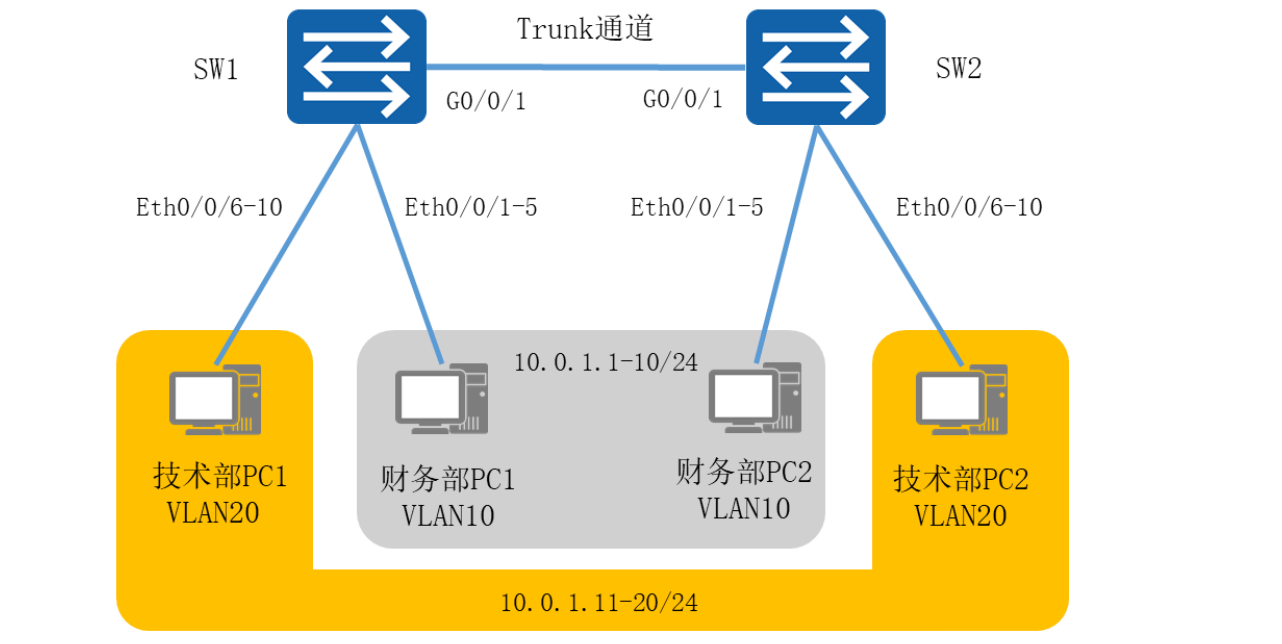

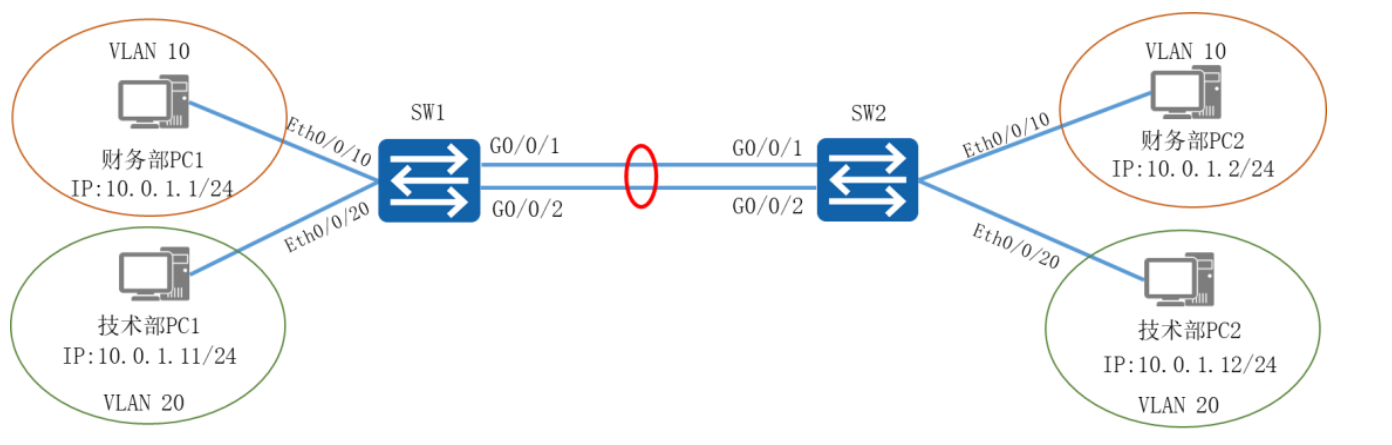

跨交换机同VLAN通信

实现不同交换机但同一个VLAN之间的通信

- 先创建对应的VLAN,需要跨VLAN的交换机都要创建该有的VLAN

- 将需要配置vlan的端口转换为

access口,将端口划分到VLAN中

- 将两台交换机的连接端口转为

trunk,放行VLAN(重点)

1

2

3

4

| [SW1]int g0/0/1

[SW1-GigabitEthernet0/0/1]port link-type trunk

[SW1-GigabitEthernet0/0/1]port trunk

[SW1-GigabitEthernet0/0/1]port trunk allow-pass vlan 10 20

|

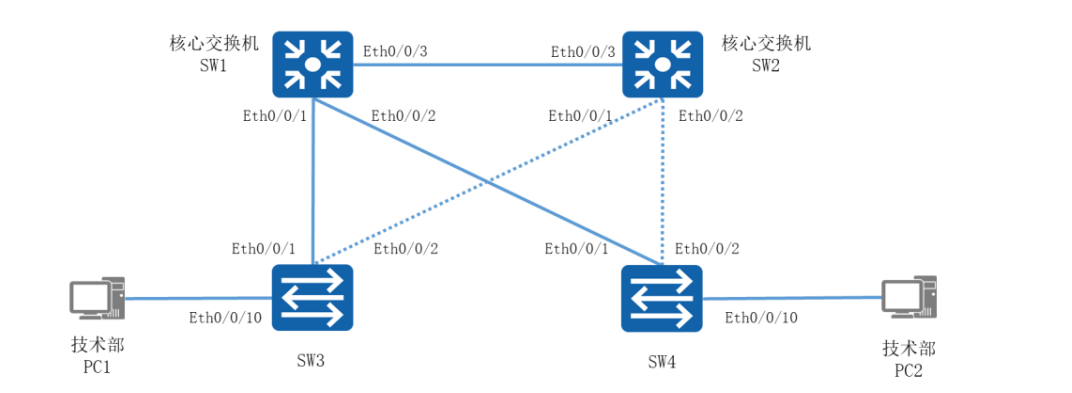

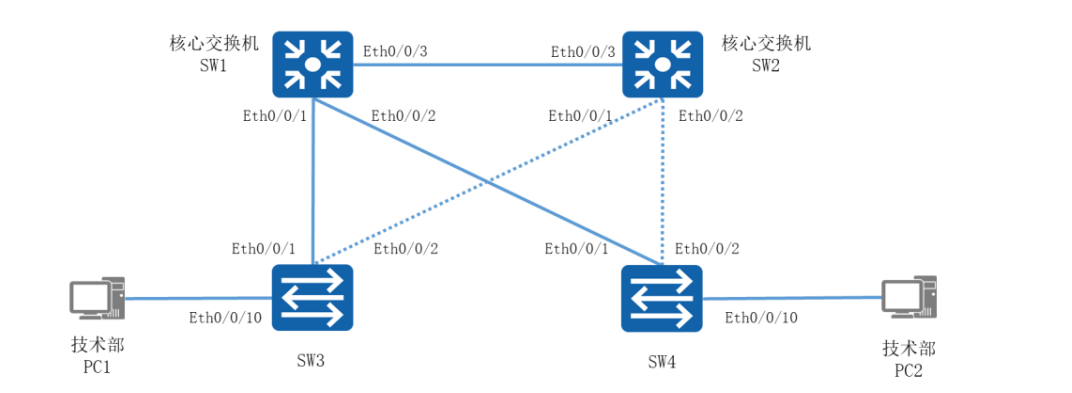

STP配置

STP与RSTP都是防止环路配置的

- 先创建VLAN ,再将端口划分VLAN

- 将交换机链接的端口都改成

trunk,并将该端口允许指定vlan通过

- 交换机开启STP服务,并配置STP的优先级 (数值越低优先级越大: 0 > 10 )

- 注意: STP缓冲时间为50s左右,在测试时记得等待

1

2

3

4

5

6

7

8

9

10

11

12

13

| # 开启STP

stp enable

stp mode stp

# 设置优先级

stp pri 优先级

# 设置优先级(方法2)

stp root priority # 主

stp root seco # 备

# 查看STP状态

dis stp br

|

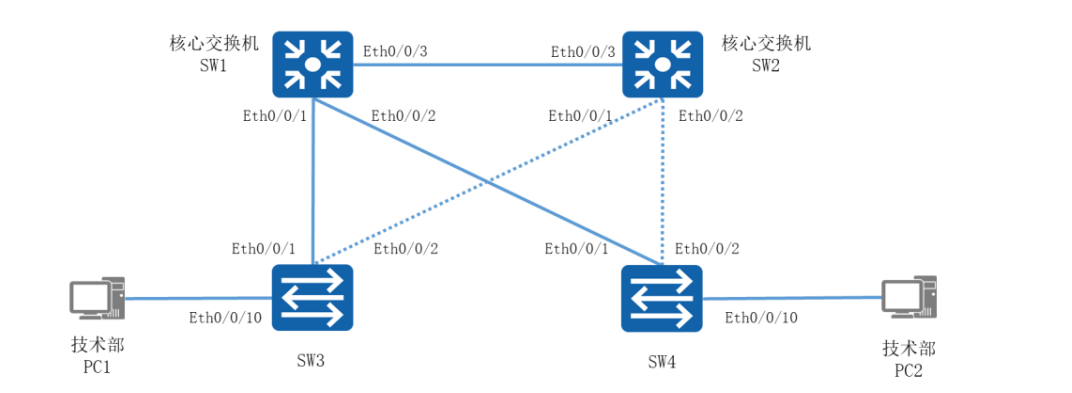

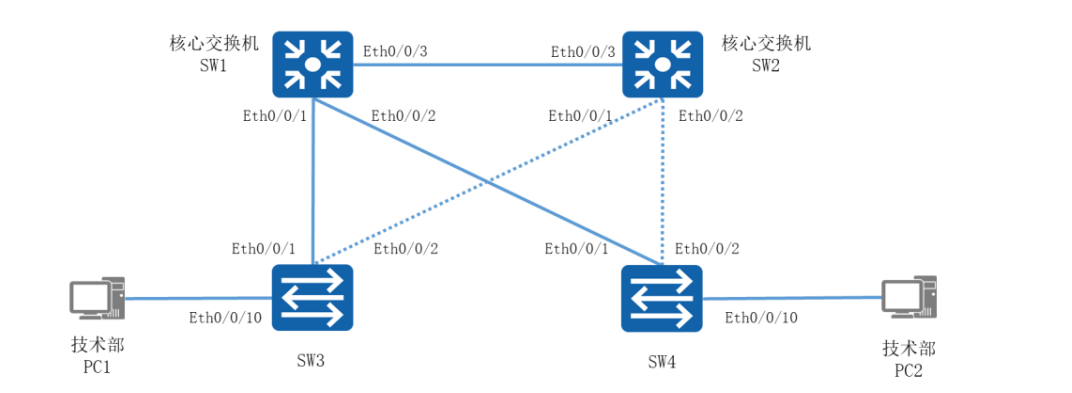

RSTP配置

- 配置RSTP与STP一样,不同点如下:

1

2

3

4

5

6

| # stp模式选rstp

stp mode rstp

# 配置边缘端口(不参与STP的端口: 如与PC连接的端口)

int 端口

stp ed enable

|

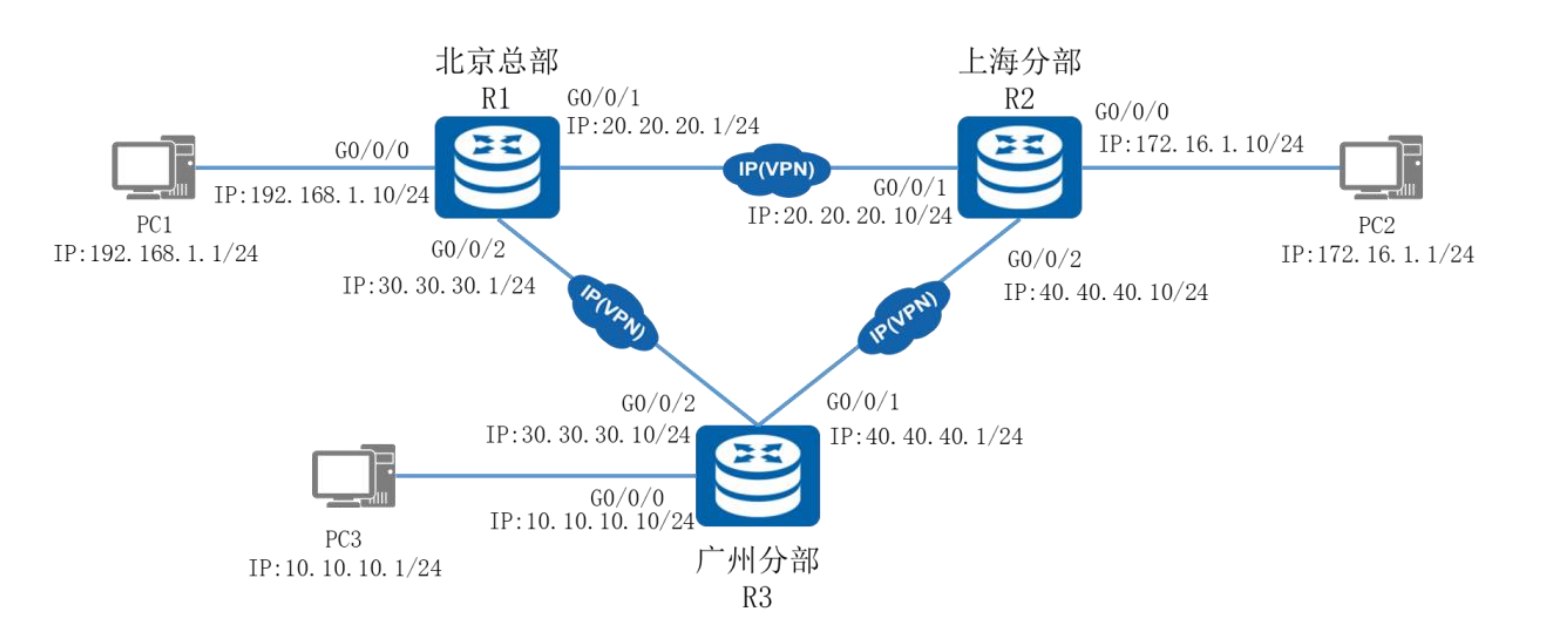

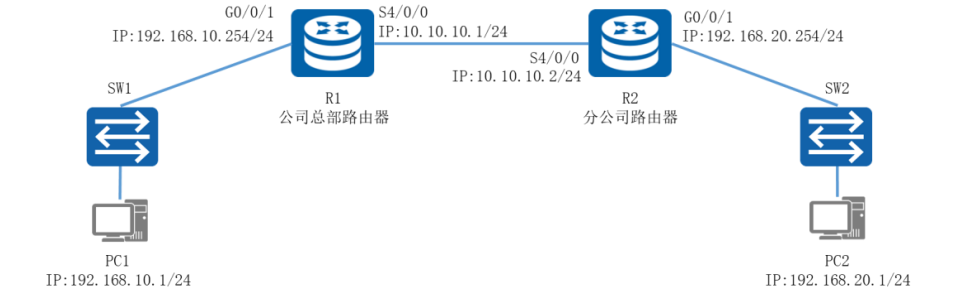

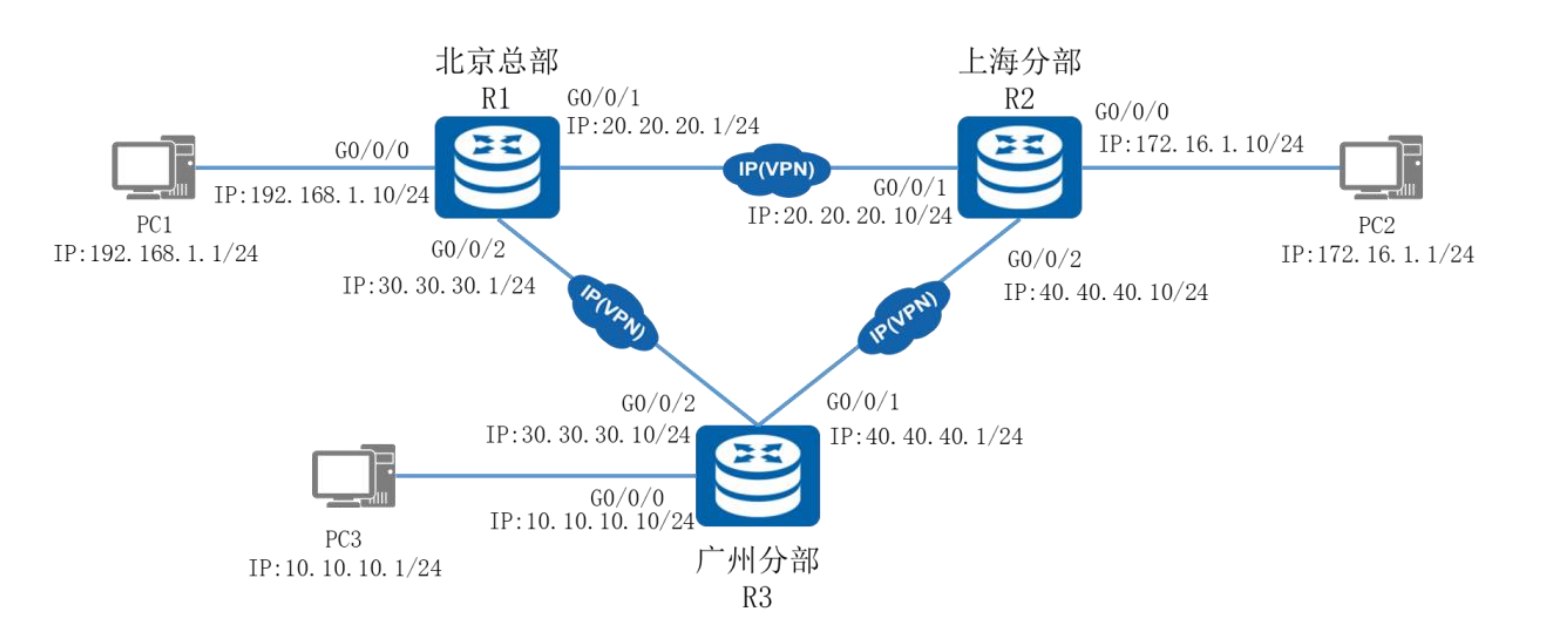

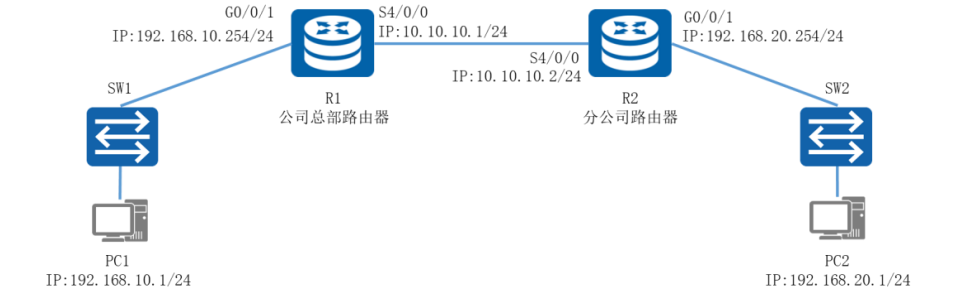

第3章-路由技术

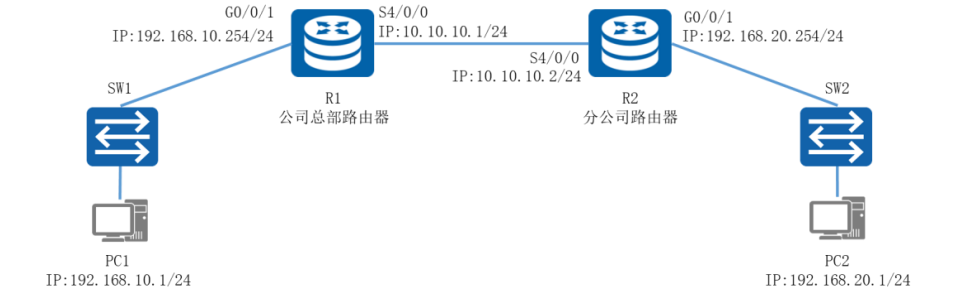

静态路由

静态路由实现跨VLAN通信

- 先对指定端口进行IP的分配

- 配置静态路由 (目标网段就是你路由器要访问的网段,下一条地址就是直连链路上的接口IP地址)

- 配置计算机的IP地址,记得配置网关

1

2

3

4

5

| # 静态路由

ip route-static 目标网段 子网掩码 下一跳地址

# 查看静态路由表

display ip routing-table

|

1

2

3

4

| # R1配置静态路由示例

ip route-static 172.16.1.0 24 20.20.20.10

ip route-static 10.10.10.0 24 30.30.30.10

|

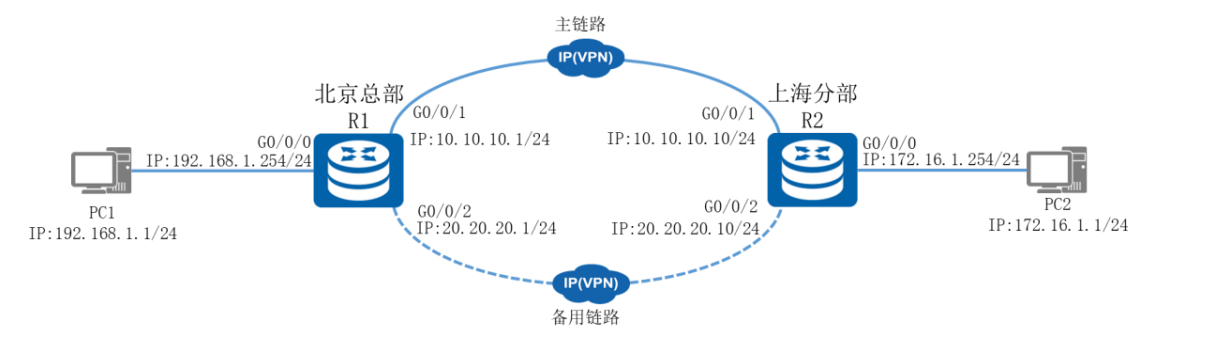

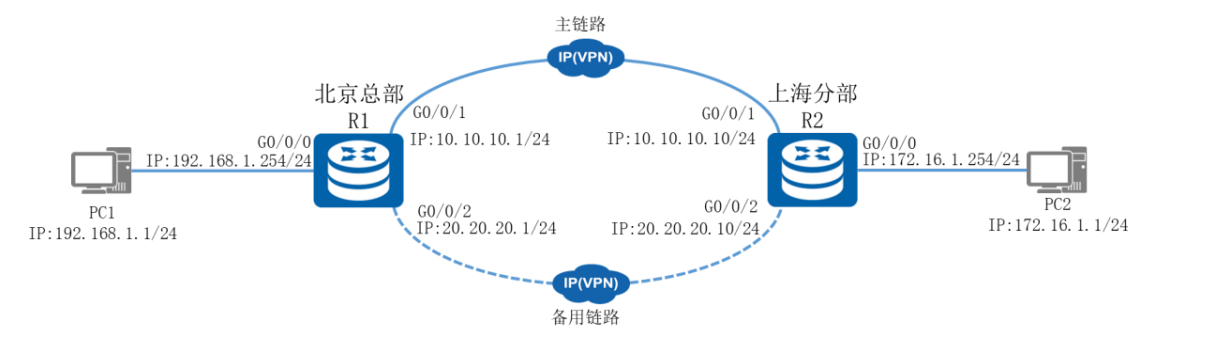

默认与浮动路由

默认路由就是0.0.0.0

浮动路由就是特殊的静态路由(就是设置优先级比主链路低就行),当主链路异常时浮动路由就会顶替上去

- 先把主链路的静态路由配置完成

- 再把备用链路的静态路由配置完成,并且设置优先级

1

| ip route-static 0.0.0.0 0.0.0.0 下一跳地址 preference 优先级

|

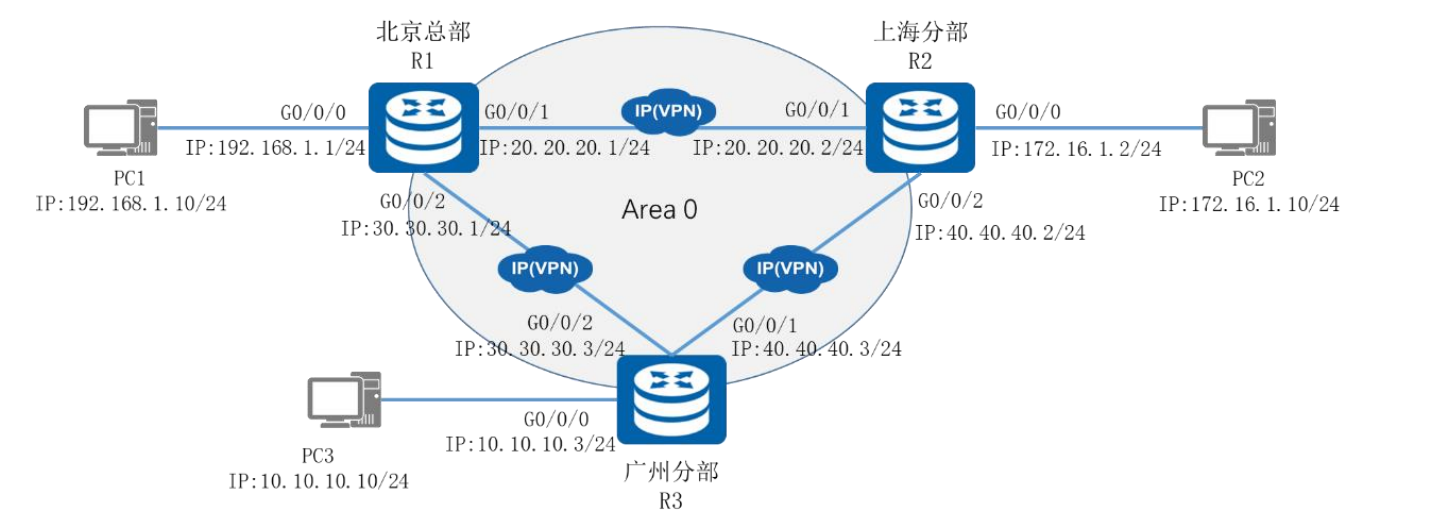

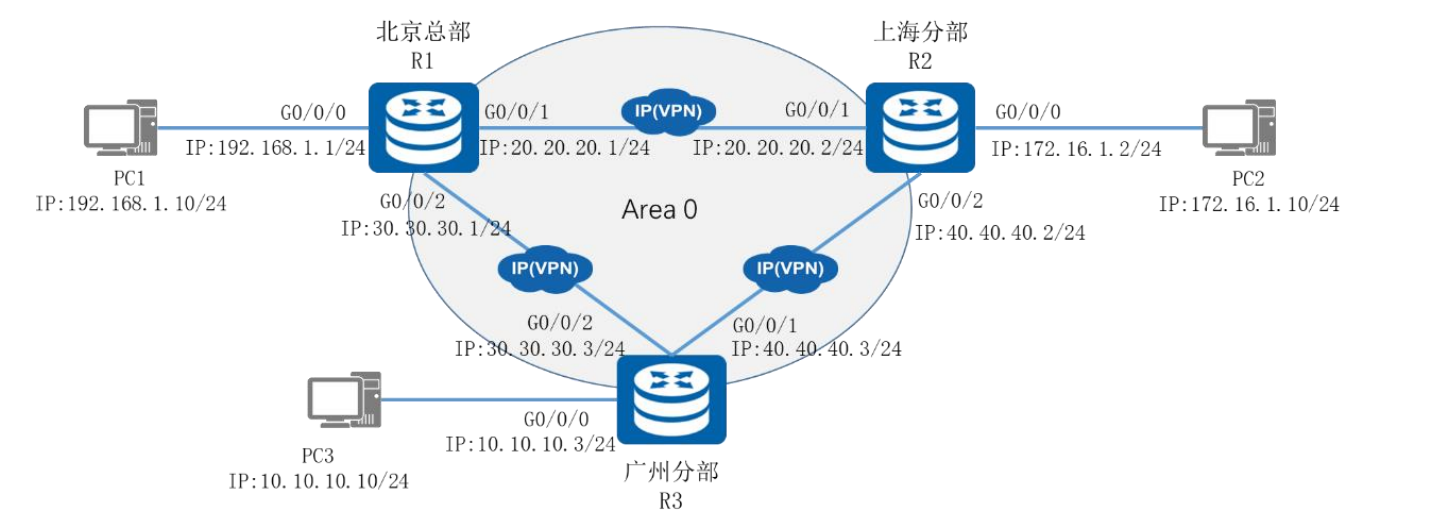

OSPF动态路由

- 先对接口配置IP地址

- 创建并运行OSPF,再创建区域并进入,再指定接口IP

1

2

3

4

5

6

7

8

9

| # 配置OSPF

ospf 1 # 开启ospf

area 区域 # 创建区域

network 网段 反掩码 # 指定接口IP

# 查看配置

display ospf interface # 验证OSPF接口通告

display ospf peer # 查看OSPF邻居状态

display ip routing-table protocol ospf # 查看OSPF路由表

|

1

2

3

4

| # 配置示例

ospf 1

area 0

network 192.168.1.0 0.0.0.255

|

1

2

3

4

5

6

7

| # ospf区域认证

ospf 1

area 0

authentication-mode 加密算法 认证秘钥ID cipher 密码

# 示例

authentication-mode md5 1 cipher huawei@123

|

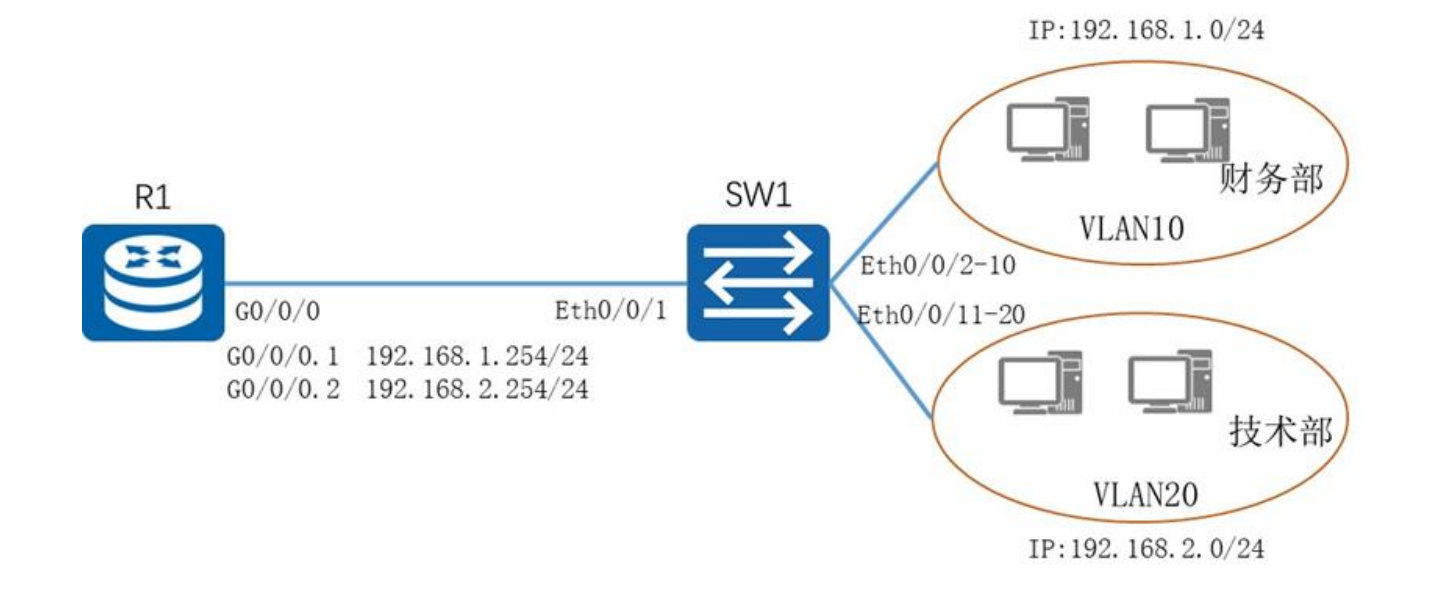

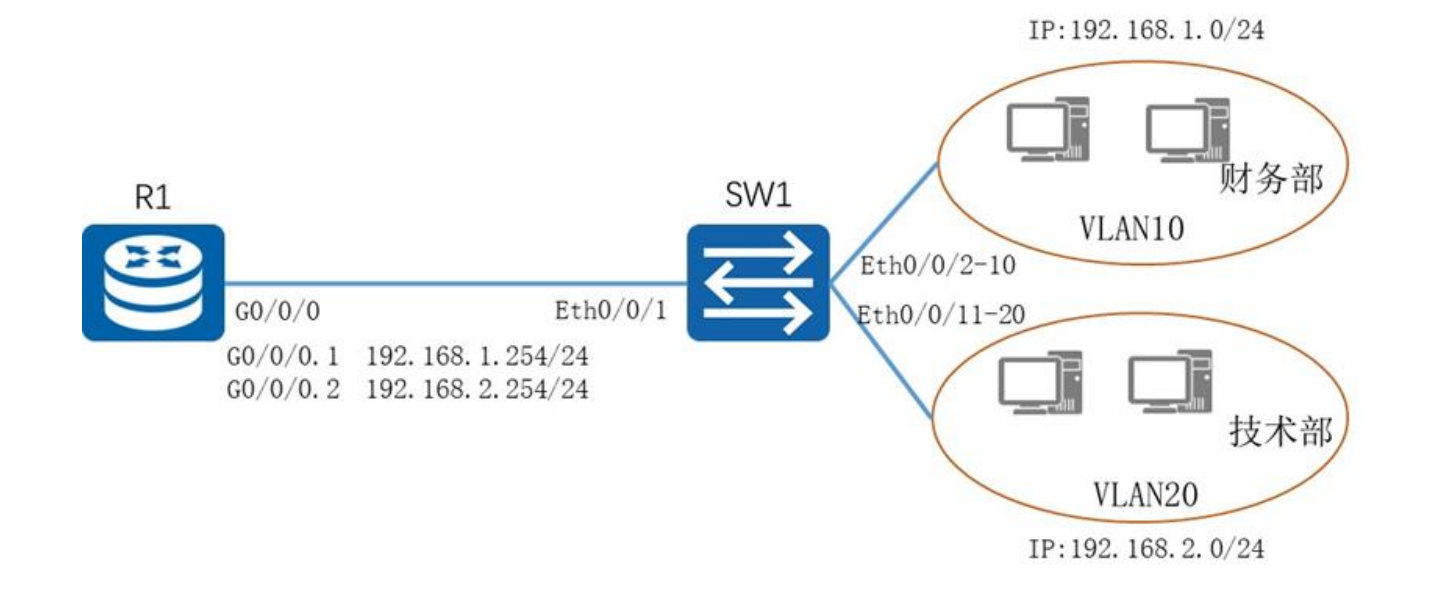

单臂路由

单臂路由就是二层交换机要实现跨VLAN通信时,缺少路由功能,这时候再加上一台路由就可以并配置单臂路由就可以实现跨VLAN通信与广播隔离

- 先对接口配置IP地址

- 在路由器与交换机的接口上建立子接口(需要几个vlan就创建几个子接口),并对vlan进行封装,配置子接口的IP地址,同时启动802.1Q。将计算机的网关地址设置子接口的IP地址

- 注意交换机与路由器连接的接口需要转成trunk(交换机)

1

2

3

4

5

6

7

8

9

| # 路由器

interface G0/0/0.1 # 进入接口0(与交换机连接的端口)的子接口1

dotlq ter vid vlan号 # 对VLAN进行封装

ip add IP地址 子网掩码 # 配置IP地址

arp bro enable # 启动802.1Q

# 交换机

正常配置就行

将与路由器连接的端口转为trunk

|

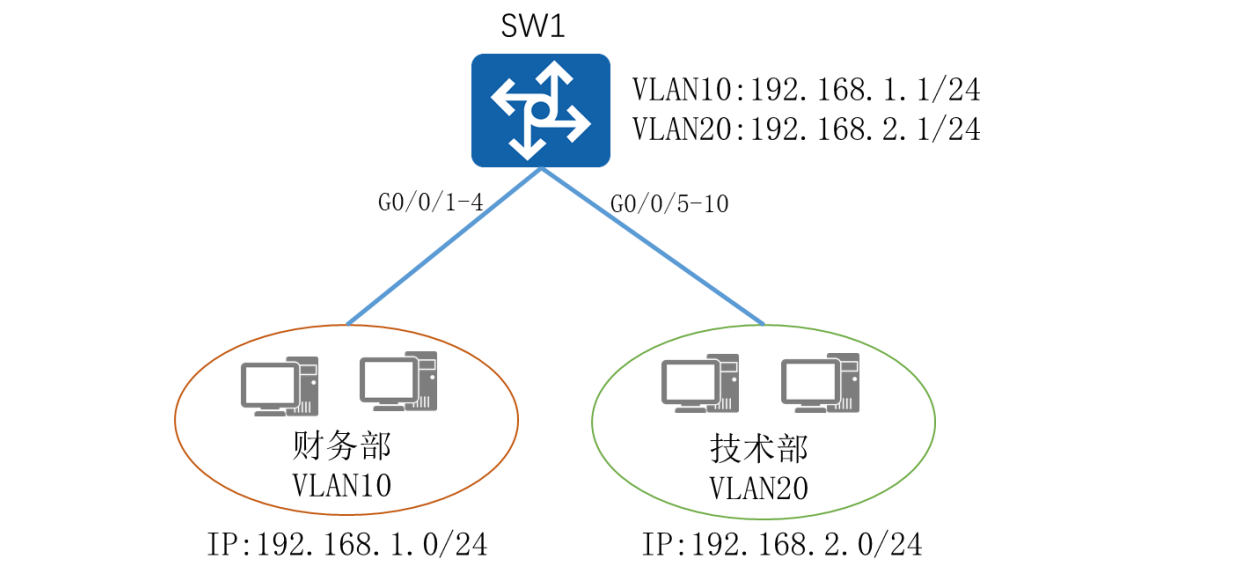

VLANIF

二层交换机没有路由功能,所以单独做不了跨VLAN通信

三层交换机有路由功能,所以可以单独做跨VLAN通信

- 创建、划分VLAN

- 配置vlanif的IP地址

1

2

3

4

5

| int vlanif vlan号 # 配置vlanif

ip add IP地址 掩码 # 该IP作为计算机的网关地址

# 查看IP配置信息

display ip interface brief

|

第4章-网络可靠性

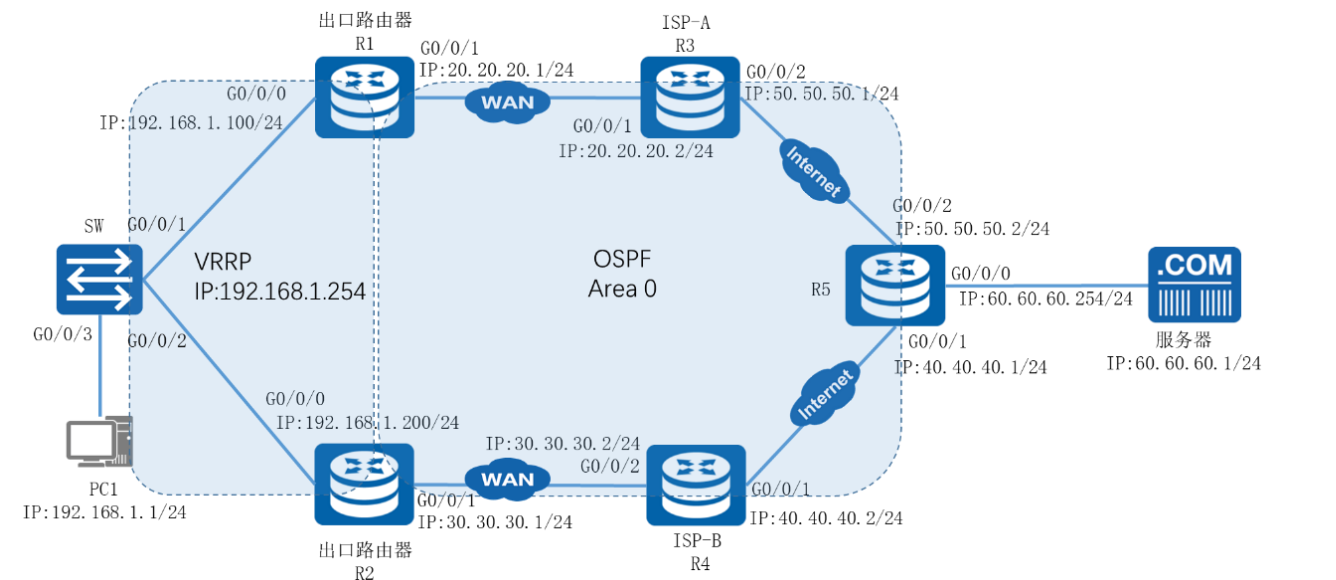

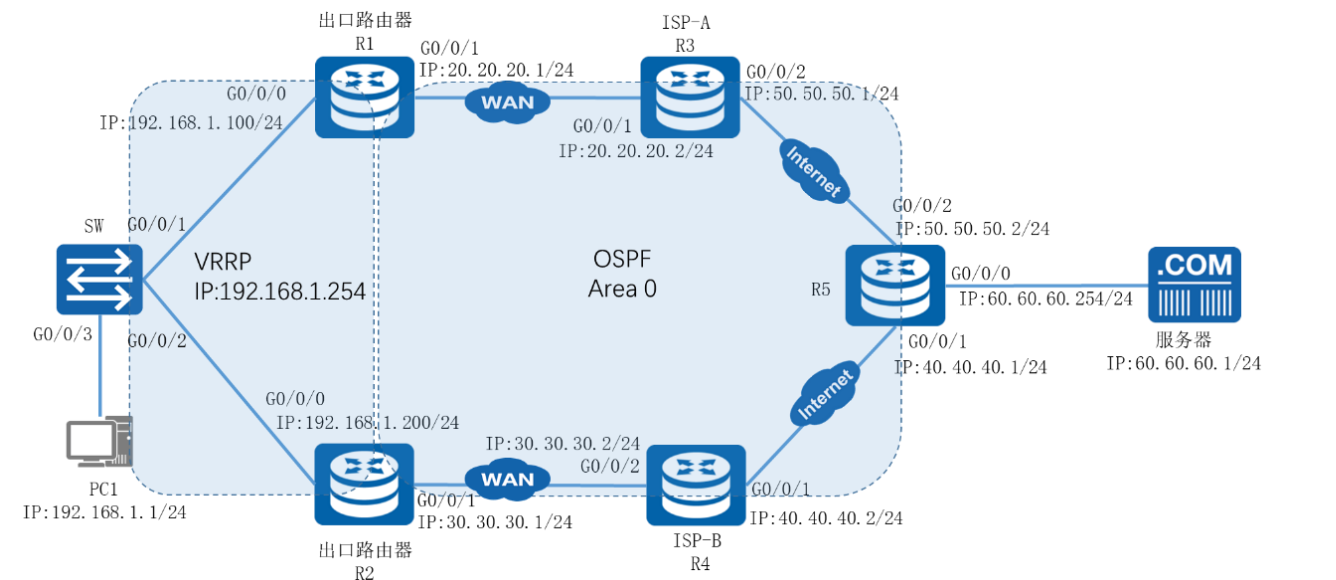

VRRP-备份链路

虚拟路由冗余协议,可以在主机的下一跳设备出现故障时自动降低优先级,及时切换到备用的设备链路

- 配置接口IP地址

- 部署OSPF

- 配置VRRP,指定接口的VRRP组号、虚拟IP地址、优先级

- 将客户端计算机网管地址设置为虚拟IP地址

1

2

3

4

5

6

7

8

9

10

11

12

| # 设置端口的VRRP组号、虚拟IP地址

vrrp vrid 组ID virtual-ip 虚拟IP地址

# 设置端口的VRRP优先级

vrrp vrid 组ID pri 优先级

# 设置上行接口监视

# 当接口出现故障时,优先级自动降低,优先级低于备用设备时,自动启用备用优先级

vrrp vrid 组ID track int 接口 reduced 优先级

# 测试PC机数据包转发路径

tracert IP地址

|

1

2

3

4

5

6

7

8

9

10

| # 示例

# R1(主路由)

int g0/0/0

vrrp vrid 1 virtual-ip 192.168.1.254

vrrp vrid 1 pri 110

vrrp vrid 1 track int g0/0/1 reduced 60

# R2(备用路由)

int g0/0/0

vrrp vrid 1 virtual-ip 192.168.1.254

|

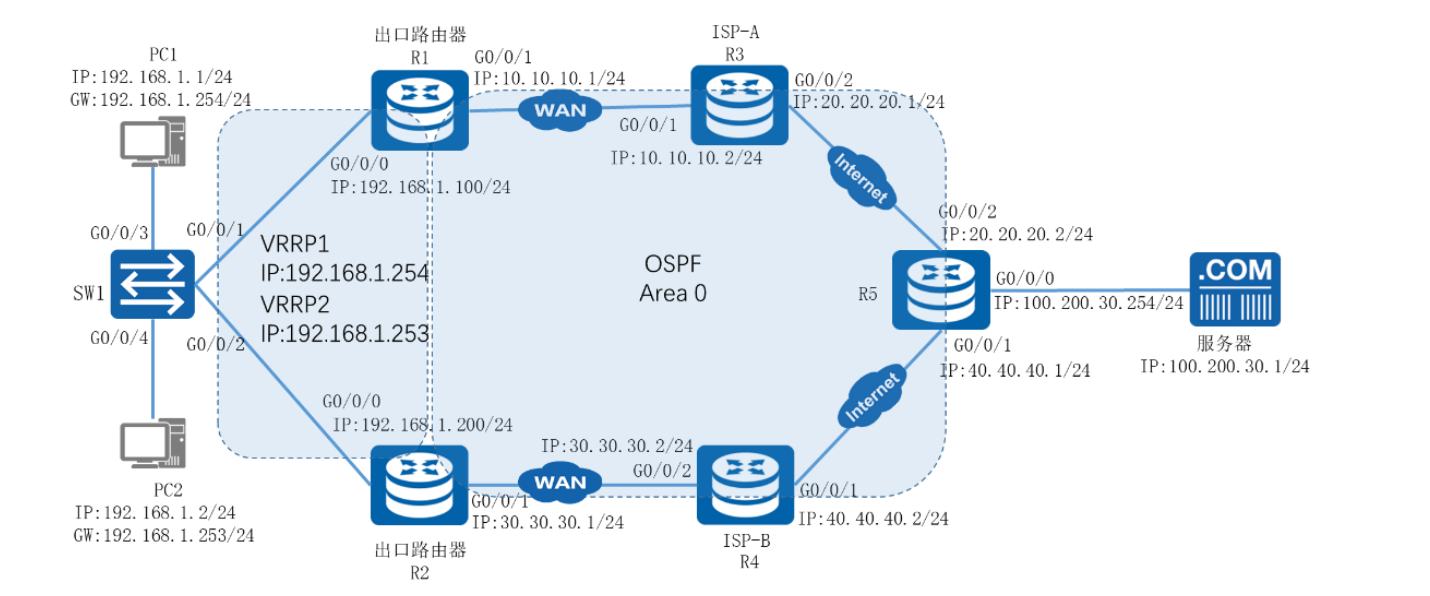

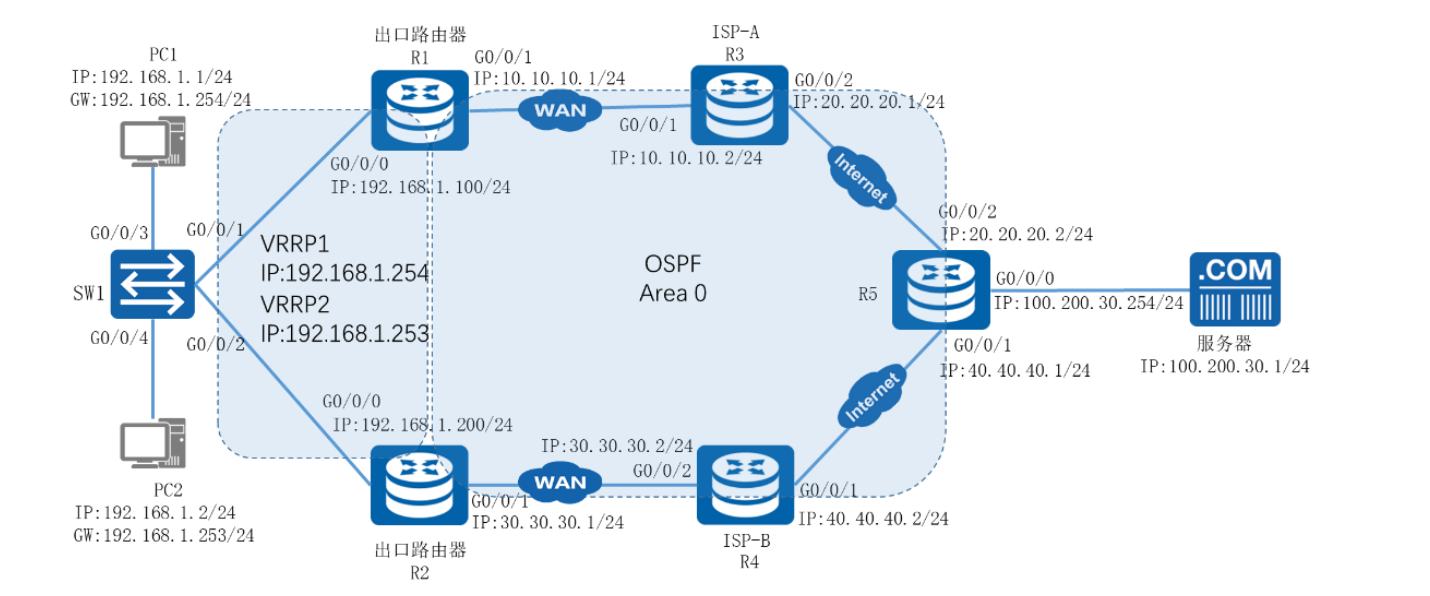

VRRP-负载均衡

在备份路由的基础上,加上负载均衡。当正常时各自走各自的路线,当各自的路线异常时,降低主路线的优先级,走另一条路线

- 配置接口IP地址

- 部署OSPF

- 配置VRRP,指定接口的VRRP组号、虚拟IP地址、优先级

- 将客户端计算机网管地址设置为虚拟IP地址

1

2

3

4

| # 在R1、R2路由器上配置VRRP (需要配置两个VRRP)

# 当R1的VRRP1线路出现异常时,就会降低优先级,让VRRP2顶上,走下面的路线

# 当R2的VRRP2线路出现异常时,就会降低优先级,让VRRP1顶上,走上面的路线

# 当两个路由器都正常时,各自走各自的 (路线取决于终端配置的网关地址)

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

| # 示例

# R1(路由1)

int g0/0/0

vrrp vrid 1 virtual-ip 192.168.1.254

vrrp vrid 1 pri 110

vrrp vrid 1 track int g0/0/1 reduced 60

vrrp vrid 2 virtual-ip 192.168.1.253

# R2(路由2)

int g0/0/0

vrrp vrid 1 virtual-ip 192.168.1.254

vrrp vrid 2 virtual-ip 192.168.1.253

vrrp vrid 2 pri 110

vrrp vrid 2 track int g0/0/1 reduced 60

|

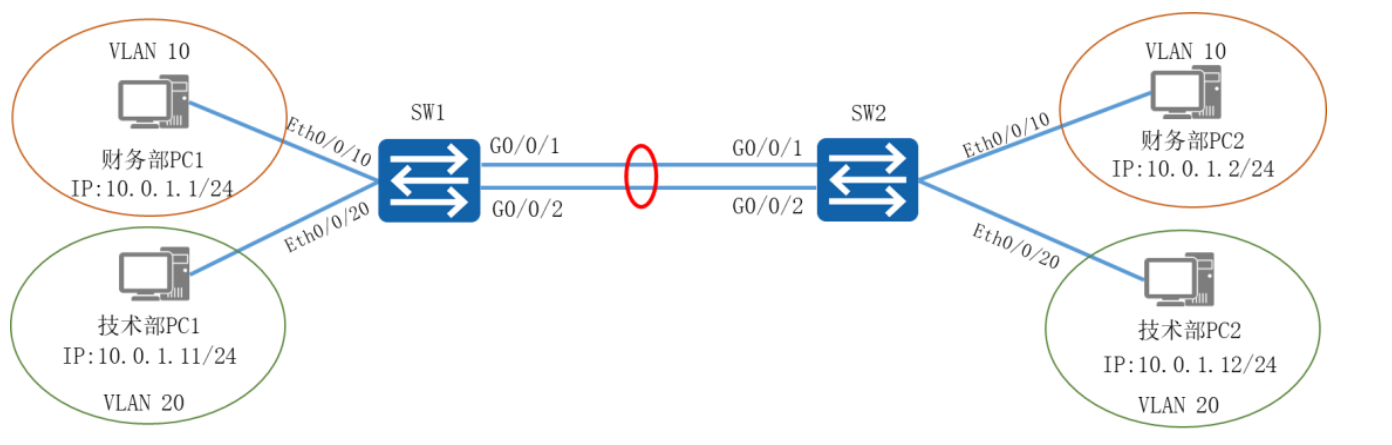

链路聚合

链路聚合用于提高交换机的级联带宽。就是以前只走一条网线,现在再加上一条,两条线一起走

- 为端口划分VLAN

- 创建eth-trunk接口,将该接口指定为手工分担模式,将端口加入到接口

- 将接口转换为trunk口,并允许vlan通过

1

2

3

4

5

6

7

8

9

10

11

12

13

14

| # 创建eth-trunk接口

int eth-trunk 接口ID

# 指定接口为手工分担模式

mode manual load-balance

# 将端口加入到接口中

int 端口

eth-trunk 接口ID

# 将接口转为trunk,并放行vlan

int eth-trunk 接口ID

port link-type trunk

port trunk allow vlan vlanID

|

第5章-广域网技术

PAP认证

连接指定端口时,需要进行用户认证,否则用不了

- 先配置接口IP地址

- 在被认证路由上创建ppp认证的账号密码,将路由器的Serial口配置上ppp模式

- 在认证路由的Serial接口上配置ppp的账号密·码

- 注意这里的设备最好是

AR2220,不要使用Router!!!

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

| # 被认证设备(R1)

# 创建ppp认证所需的用户

aaa

local-user 用户名 password cipher 密码

local-user 用户名 service-type ppp

# 指定端口为ppp认证

int serial端口

link-protocol ppp

ppp authentication-mode pap

# 认证设备(R2)

int serial端口

link-protocol ppp

ppp pap local-user 用户名 password cipher 密码

|

CHAP认证

与pap一样,只不过是认证方式不同,chap相对比较安全

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

| # 被认证设备(R1)

# 创建ppp认证所需的用户

aaa

local-user 用户名 password cipher 密码

local-user 用户名 service-type ppp

# 指定端口为ppp认证

int serial端口

link-protocol ppp

ppp authentication-mode chap

# 认证设备(R2)

int serial端口

link-protocol ppp

ppp chap user 用户名

ppp chap password cipher 密码

|

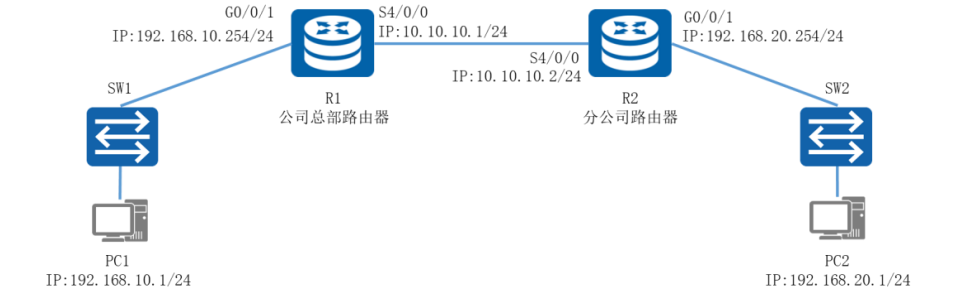

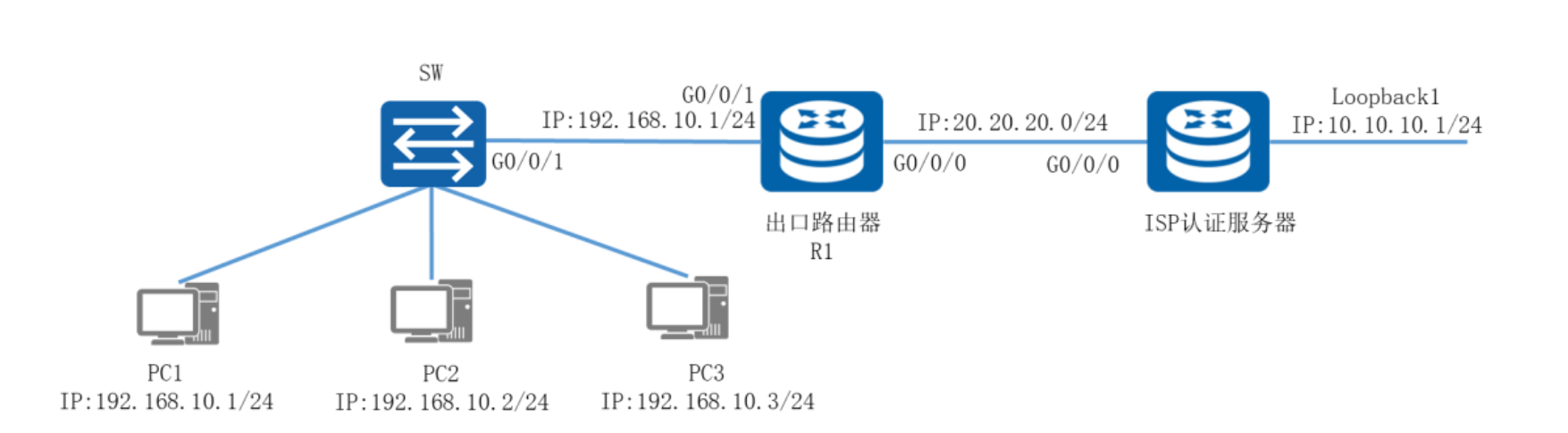

PPPoE认证

第6章 网络安全技术

基本ACL

- ACL编号从2000~2999

- 默认允许所有访问,先放行一个再禁用全部表示只允许放行的网段访问

1

2

3

4

5

6

7

8

9

10

11

12

13

| # 创建acl访问控制列表(从2000开始)

acl acl编号

# 允许指定网段或IP访问

rule permit source 源IP或网段 反掩码

# 禁止指定网段或IP访问

rule deny source 源IP或网段 反掩码

rule deny # 禁止所有网段IP访问

# 给接口指定访问控制列表

traffic-filter outbound acl acl编号 # outbound表示出去

traffic-filter inbound acl acl编号 # inbound表示进去

|

1

2

3

4

5

6

7

8

9

10

11

| # 示例

# 只允许192.168.1.10访问

rule permit source 192.168.1.10 0

rule deny

# 只允许192.168.1.0网段访问

rule permit source 192.168.1.0 0.0.0.255

rule deny

# 禁止某个IP访问

rule deny source 192.168.1.10 0

|

高级ACL

- ACL编号从3000~3999

1

2

3

4

5

| # 禁止某个IP或网段访问服务

rule deny tcp source 源IP或网段 反掩码 destination-port eq 服务

# 禁止某个IP或网段访问目标IP或或网段服务

rule deny tcp source 源IP或网段 destination 目标IP或网段 反掩码 destination-port eq 服务

|

1

2

3

4

5

6

| # 示例

# 禁止192.168.1.10访问www服务

rule deny tcp source 192.168.1.10 0 destination-port eq www

# 禁止192.168.1.10访问192.168.1.100的www服务

rule deny tcp source 192.168.1.10 0 destination 192.168.1.100 destination-port eq www

|

静态NAT

将内网主机映射到公网上

1

2

3

4

5

6

| # 配置nat (一对一转换)

int 端口

nat static global 映射的公网IP inside 内网IP

# 查看静态nat

display nat static

|

动态NAT

1

2

3

4

5

6

7

8

9

10

11

12

13

| # 先创建一个ACL,用于匹配内部地址

acl 2000

rule permit source 网段 反掩码

# 再创建一个NAT地址池

nat address-group 地址池ID 公网起始IP 公网结束IP

# 将NAT池指定给接口

int 接口

nat outbound ACL编号 address-group 地址池ID no-pat

# 查看outbound信息

dis nat outb

|

NATP端口映射

1

2

3

4

5

6

| # 配置端口映射

int 端口

nat server protocol tcp global 公网IP 映射端口 inside 内网IP 源端口

# 查看断门口映射状态

dis nat server

|

1

2

3

| # 代码示例

# 将内网192.168.1.1的80端口映射到公网16.16.16.1的8080端口

nat server protocol tcp global 16.16.16.1 8080 inside 192.168.1.1 80

|

EASY IP

将多个内部地址映射到网关出接口IP的不同端口,使得内部计算机能够访问外部网络

1

2

3

4

5

6

7

| # 创建一个访问控制列表,指定允许转换的IP或网段

acl 2000

rule permit source 网段 反掩码

# 在出接口上配置EASY IP

int 出接口

nat outbound ACL编号

|

Telnet

- 创建用户,将用户的服务类型指定为telnet,指定用户级别

- 开启Telnet服务,指定认证用户

1

2

3

4

5

6

7

8

9

10

| # 创建用户

aaa

local-user 用户名 password cipher 密码

local-user huawei service-type telnet

local-user huawei privilege level 用户级别

# 使用telnet

user-interface vty 0

protocol inbound telnet

authentication-mode aaa

|

1

2

3

4

5

6

| # 示例

# 只允许1个用户登录

user-interface vty 0

# 允许5个用户同时登录(0 1 2 3 4)

user-interface vty 0 4

|

SSH

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

| # 创建用户

aaa

local-user 用户名 password cipher 密码 privilege level 用户级别

local-user 用户名 service-type ssh

# 创建密钥

rsa local-key-pair create

2048 # 密钥长度

# 使用ssh

stelnet server enable # 开启ssh

user-interface vty 0

protocol inbound ssh

authentication-mode aaa

# 客户端配置

ssh client first-time enable

stelnet ssh服务器

|